Oferta z zakresu RODO

Etap I

Audyt

Zgodnie z art. 24 ust. 1 i 2 RODO, administrator uwzględniając charakter, zakres, kontekst i cele przetwarzania oraz ryzyko naruszenia praw i wolności osób fizycznych o różnym prawdopodobieństwie i wadze, wdraża odpowiednie środki techniczne i organizacyjne, aby przetwarzanie odbywało się zgodnie z prawem. W tym celu wprowadza odpowiednie polityki ochrony danych i procedury.

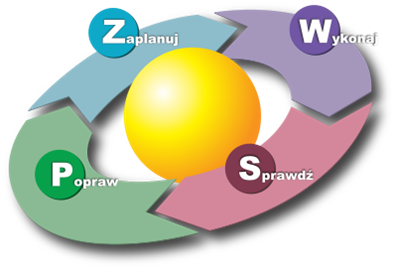

Stosując Cykl Deminga

Nasi pracownicy przeprowadzą audyt zgodności RODO, zarówno przed wdrożeniem odpowiednich polityk i procedur, jak i w trakcie ich stosowania. Jednorazowe przeprowadzenie nie jest wystarczające – każdy podmiot przetwarzający dane osobowe na bieżąco powinien kontrolować, czy stosowane przez niego metody ochrony danych odpowiadają zakresowi przetwarzanych informacji i czy są wystarczające dla zapewnienia ich pełnego bezpieczeństwa.W tym celu dokonamy:

- oceny podstaw prawnych przetwarzania danych osobowych,

- określenia kategorii przetwarzanych danych osobowych,

- odpowiedzi czy cel i zakres przetwarzanych danych osobowych w Twoim przedsiębiorstwie, jest zgodny z obowiązującym stanem prawnym (w tym przetwarzanie danych swoich kandydatów do pracy i pracowników),

- zdefiniowania wszystkich procesów wymagających przetwarzania danych osobowych,

- oceny pod kątem merytorycznym i prawnym wdrożonych polityk i procedur,

- oceny czy wdrożona dokumentacja jest kompletna,

- oceny umów powierzenia przetwarzania danych osobowych podmiotom zewnętrzny (procesorom),

- odpowiedzi, czy jesteś zobowiązany przepisami prawa do wyznaczenia inspektora danych osobowych,

- odpowiedzi czy IOD, wykonuje swoje obowiązki zgodnie z obowiązującymi przepisami prawa,

- odpowiedzi czy zakres Twoich usług wymaga dokonania oceny skutków dla ochrony danych,

- odpowiedzi czy jesteś zobowiązany do prowadzenia rejestru czynności przetwarzania danych osobowych i rejestru kategorii czynności przetwarzania,

- oceny poprawności realizacji obowiązku informacyjnego (w tym analizy wykorzystywanych klauzul informacyjnych o których mowa w art. 13 i 14 RODO),

- odpowiedzi czy realizujesz w prawidłowy sposób pozostałe prawa osób, których dane przetwarzasz: art. 12 – prawo do informacji i przejrzystej komunikacji, art. 15 – prawo dostępu do danych, art. 16 – prawo do sprostowania, art. 17 – prawo do usunięcia danych, art. 18 – prawo do ograniczenia danych, art. 20 – prawo do przenoszenia danych, art. 21 – prawo do sprzeciwu RODO,

- przeprowadzimy wśród pracowników ankietę, która pozwoli ocenić skuteczność wprowadzonych zasad w zakresie ochrony danych,

Zalecamy, aby audyt zgodności z RODO został powiązany z analizą ryzyka, która pozwoli oszacować ryzyka dla bezpieczeństwa danych osobowych. Szczegóły dotyczące analizy ryzyka znajdziesz poniżej.

Etap II

Analiza ryzyka

Motyw 76 preambuły rozporządzenia Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE (Dz. U. UE. L. 2016.119.1 ze zm.) stanowi:

Prawdopodobieństwo i powagę ryzyka naruszenia praw lub wolności osoby, której dane dotyczą, należy określić poprzez odniesienie się do charakteru, zakresu, kontekstu i celów przetwarzania danych. Ryzyko należy oszacować na podstawie obiektywnej oceny, w ramach której stwierdza się, czy z operacjami przetwarzania danych wiąże się ryzyko lub wysokie ryzyko.

Ocena ryzyka

Każdy podmiot musi dokonywać oceny samodzielnie, uwzględniając wiele specyficznych dla niego czynników, takich jak: wielkość, struktura organizacyjna, możliwości techniczne czy zakres i rodzaj danych oraz cel ich przetwarzania. Jednym ze skutecznych systemowych sposobów dokonywania oceny ryzyka jest wdrożenie w danej jednostce procesu zarządzania ryzykiem. Ocenę̨ ryzyka w zakresie bezpieczeństwa przetwarzania informacji, w tym danych osobowych, należy przeprowadzić́, biorąc pod uwagę̨ potencjalne negatywne skutki (straty materialne i niematerialne) zarówno dla administratora, jak i osób, których dane dotyczą̨.

W ramach prowadzonej analizy dla zidentyfikowanych procesów przetwarzania danych i występujących aktywów należy uwzględnić:

- występujące zagrożenia dla bezpieczeństwa przetwarzanych danych,

- zastosowane środki bezpieczeństwa,

- podatnoścí przyjętych rozwiązań z uwzględnieniem zastosowanych środków bezpieczeństwa na urzeczywistnienie się̨ zidentyfikowanych zagrożeń́ oraz

- potencjalne następstwa w przypadku zaistnienia określonych zagrożeń́.

Ocenę̨ skutków dla ochrony danych przeprowadza się̨ natomiast wtedy, gdy istnieje wysokie ryzyko naruszenia praw i wolności osób, których dane dotyczą̨. Uzyskane wyniki oceny pozwolą określić odpowiednie środki, zabezpieczenia i mechanizmy, które należy zastosować by wskazać, że przetwarzanie danych osobowych zgodnie z RODO.

Przygotowujemy dla Państwa raport, który jest wynikiem procesu szacowania ryzyka dla bezpieczeństwa danych osobowych. W trakcie szacowania ryzyka przeprowadzamy analizę ryzyka i ocenę ryzyka, określając, które ryzyka są akceptowalne poprzez porównanie ich z wyznaczonym poziomem ryzyka. W trakcie analizy ryzyka przeprowadzamy identyfikację ryzyka i określamy wielkości ryzyk, poprzez:

- identyfikację aktywów – informacje, osoby, usługi, oprogramowanie, dane i sprzęt, a także inne elementy mające wpływ na bezpieczeństwo informacji,

- identyfikację zagrożeń – niepożądane zdarzenia, mogące mieć wpływ na dane osobowe,

- identyfikację podatności – słabość zasobu lub zabezpieczenia, która może zostać wykorzystana przez zagrożenie,

- identyfikację zabezpieczeń – środki o charakterze fizycznym, technicznym lub organizacyjnym,

- identyfikację skutków – wynik działania zagrożenia,

- określenie wielkości ryzyk – wyznaczenie poziomu zidentyfikowanych ryzyk.

Opis metodyki

Metodyka użyta w analizie ryzyka jest to metodyka jakościowa. W metodyce wartość ryzyka naruszenia bezpieczeństwa wyliczana jest jako iloczyn skutów działania zagrożenia (następstw) i prawdopodobieństwa tego zagrożenia.

RYZYKO = SKUTEK x PRAWDOPODOBIEŃSTWO

Wyróżnia się dwa rodzaje aktywów: aktywa podstawowe i aktywa wspierające. W metodyce zdefiniowano zależność pomiędzy aktywami podstawowymi i aktywami wspierającymi.

Skutek wyliczany jest jako iloczyn wartości aktywów i stopnia utraty wartości zasobu

w wyniku działania zagrożenia (degradacja).

SKUTEK = WARTOŚĆ AKTYWA x DEGRADACJA

Degradacja to stopień utraty wartości aktywa w wyniku działania zagrożenia. Kiedy zasób ulegnie działaniu jakiegoś zagrożenia, to traci część swojej wartości dla każdej cechy informacji (poufność, dostępność, integralność).

Na podstawie szacowania ryzyka dokonujemy wyboru środków ochrony, określamy zabezpieczenia, które należy wdrożyć w celu zapewnienia ochrony danych osobowych. Szacowanie ryzyka pozwala zidentyfikować ryzyka naruszenia bezpieczeństwa, na jakie narażone są informacje przetwarzane w systemie, pozwala dobrać adekwatne zabezpieczenia, efektywnie chroniąc zasoby, a przede wszystkim informacje składowane w tym systemie.

Na podstawie szacowania ryzyka dokonujemy wyboru środków ochrony, określamy zabezpieczenia, które należy wdrożyć w celu zapewnienia ochrony danych osobowych.

Przedstawiona metodyka określa ryzyka naruszenia bezpieczeństwa na podstawie macierzy ryzyk. Macierz ryzyka obrazuje działania zagrożeń na zasoby. Działania te są opisane w postaci prawdopodobieństwa wystąpienia zagrożenia i skutków wystąpienia zagrożeń. Na podstawie prawdopodobieństwa i skutków otrzymujemy ryzyka. Każde ryzyko naruszenia bezpieczeństwa otrzymuje się z pary – zasób i zagrożenie. Prawdopodobieństwa i skutki przedstawione są za pomocą skal liczbowych, a ich iloczyn stanowi ryzyko.

- Sporządzony raport z przeprowadzonej analizy ryzyka, zawiera zalecenia w zakresie wdrożenia odpowiednich środków organizacyjnych i technicznych w celu zapewnienia pożądanego stanu bezpieczeństwa dla przetwarzanych danych osobowych.

Ważna informacja!

Istnieje możliwość przeprowadzenia analizy ryzyka bez konieczności fizycznego udziału naszego pracownika w Państwa firmie. Analiza może być wykonana na podstawie formularza audytowego, który zostanie do Państwa przesłany drogą elektroniczną przy zachowaniu odpowiednich środków bezpieczeństwa. W tym celu zapraszamy Państwa do naszego sklepu (link do sklepu wkrótce dostępny).

Etap III

Dokumentacja

Przygotowanie i wdrażanie dokumentacji

Przygotowujemy i wdrażamy dla Państwa pełną dokumentację przetwarzania danych osobowych zgodną z RODO oraz innymi przepisami prawa krajowego (przepisy branżowe):

- Analiza ryzyka.

- Polityka ochrony danych.

- Wzory klauzul informacyjnych.

- Rejestr czynności przetwarzania.

- Rejestr kategorii czynności.

- Ewidencja wniosków dotyczących udostępnienia danych osobowych oraz wykaz udostępnionych danych osobowych.

- Rejestr przeprowadzonych szkoleń/ewidencja wydanych świadectw.

- Upoważnienia do przetwarzania danych osobowych.

- Oświadczeniem pracownika o zachowaniu poufności.

- Ewidencja wydanych upoważnień do przetwarzania danych osobowych.

- Wzór umowy powierzenia przetwarzania danych osobowych.

- Ewidencja umów powierzenia danych osobowych do przetwarzania.

- Instrukcja zarządzania systemem informatycznym, służącym do przetwarzania danych osobowych.

- Ewidencja wydanych uprawnień do systemu informatycznego.

- Procedura związana z naruszeniem ochrony danych osobowych.

- Rejestr naruszeń.

- Procedura dotycząca praw osób, których dane dotyczą.

- Plan ciągłości działania.

- Dokumentacja dotycząca systemu monitoringu wizyjnego.

- Dokumentacja związana z zarządzaniem kluczami.

Przygotowana dla Państwa dokumentacja, opracowywana jest zgodnie z normami ISO/IEC z serii 27000, w tym: normą PN-EN ISO/IEC 27001:2017 Technologia informacyjna – Techniki zabezpieczeń, oraz normą PN-EN ISO/IEC 27002:2017 Technika informatyczna – Technika bezpieczeństwa – Praktyczne zasady zabezpieczania informacji.

Etap IV

Szkolenia

Prowadzimy szkolenia z zakresu ochrony danych osobowych. Czas, miejsce i sposób szkolenia dostosowujemy do Państwa oczekiwań. Istnieje możliwość prowadzenia szkolenia na wyznaczonym przez Państwa spotkaniu. Inną możliwą formą jest prowadzenie zajęć online – webinaria lub zakup prezentacji multimedialnej, dostosowanej indywidulanie do profilu Państwa firmy. Po ukończeniu szkolenia, uczestnicy otrzymują Zaświadczenie ukończenia szkolenia z zakresu ochrony danych osobowych oraz materiały dydaktyczne.

Dla kogo szkolenia z RODO?

- Administratorzy danych osobowych.

- Inspektorzy danych osobowych.

Dbając o rozwój własny i pracownika, podnosząc wiedzę i umiejętności praktyczne w zakresie RODO, stajesz się bardziej wiarygodny wobec klientów i partnerów biznesowych.

Etap V

Doradztwo

Jeżeli Państwo nie macie obowiązku prawnego wyznaczenia inspektora ochrony danych, jak również nie zdecydowaliście się na jego wyznaczenie (choć w ocenie Prezesa Urzędu Ochrony Danych Osobowych, jest to dobrą praktyką), istnieje możliwość udzielenia Państwu wsparcia w postaci doradztwa. Doradzimy Państwu jakie zastosować rozwiązania organizacyjne, techniczne i prawne, aby uzyskać pożądany poziom bezpieczeństwa przetwarzanych danych, celem uniknięcia ewentualnej odpowiedzialności wynikającej z sankcji: prawa administracyjnego, cywilnego, pracy lub/i prawa karnego.

Inspektor ochrony danych

Usługa jaką przygotowaliśmy dla Państwa, dotyczy świadczenia kompleksowej usługi IOD.

W ramach umowy outsourcingu nasz pracownik realizuje zadania inspektora ochrony danych (określone w art. 39 RODO), które polegają na:

- informowaniu administratora oraz jego pracowników, którzy przetwarzają dane osobowe, o obowiązkach spoczywających na nich na mocy RODO oraz innych przepisów Unii lub prawa krajowego o ochronie danych i doradzanie im w tej sprawie,

- monitorowaniu przestrzegania RODO oraz innych przepisów Unii lub prawa krajowego o ochronie danych oraz polityk administratora w dziedzinie ochrony danych osobowych, w tym podział obowiązków, działania zwiększające świadomość, szkolenia personelu uczestniczącego w operacjach przetwarzania oraz powiązane z tym audyty,

- udzielaniu na żądanie zaleceń, co do oceny skutków dla ochrony danych oraz monitorowanie jej wykonania zgodnie z art. 35 RODO,

- współpracy z organem nadzorczym,

- pełnieniu funkcji punktu kontaktowego dla organu nadzorczego w kwestiach związanych z przetwarzaniem, w tym z uprzednimi konsultacjami, o których mowa w art. 36 RODO, oraz w stosownych przypadkach prowadzenie konsultacji we wszelkich innych sprawach.

Ponadto inspektor ochrony danych:

- prowadzi rejestr czynności przetwarzania danych, o którym mowa w art. 30 ust. 1 RODO,

- prowadzi rejestr kategorii czynności przetwarzania, o którym mowa w art. 30 ust. 2 RODO,

- koordynuje przyjmowanie i rozpatrywanie wniosków obywateli, w zakresie praw związanych z ochroną danych osobowych wpływających do administratora,

- udziela wsparcia administratorowi w merytorycznym i pranym opracowaniu zagadnień związanych z ochroną danych osobowych.

Etap V

Wzory dokumentów

Przygotowujemy dla Państwa wzory dokumentów przetwarzania danych osobowych, zgodne z RODO oraz innymi przepisami prawa krajowego (przepisy branżowe).

1. Polityka ochrony danych.

2. Klauzule informacyjne.

3. Rejestr czynności przetwarzania.

4. Rejestr kategorii czynności.

5. Ewidencja wniosków dotyczących udostępnienia danych osobowych oraz wykaz

udostępnionych danych osobowych.

6. Rejestr przeprowadzonych szkoleń/ewidencja wydanych świadectw.

7. Upoważnienia do przetwarzania danych osobowych z oświadczeniem pracownika

o zachowaniu poufności.

8. Ewidencja wydanych upoważnień do przetwarzania danych osobowych.

9. Umowa powierzenia przetwarzania danych osobowych.

10. Ewidencja umów powierzenia danych osobowych do przetwarzania.

11. Instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych

osobowych,

12. Ewidencja wydanych uprawnień do systemu informatycznego.

13. Procedura związana z naruszeniem ochrony danych osobowych.

14. Rejestr naruszeń.

15. Procedura dotycząca praw osób, których dane dotyczą.

16. Plan ciągłości działania.

17. Dokumentacja dotycząca systemu monitoringu wizyjnego.

18. Dokumentacja związana z zarządzaniem kluczami.

19. Umowa nawiązania współpracy z IOD.

Przygotowana dla Państwa dokumentacja, opracowywana jest zgodnie z normami ISO/IEC z serii 27000, w tym: normą PN-EN ISO/IEC 27001:2017 Technologia informacyjna – Techniki zabezpieczeń, oraz normą PN-EN ISO/IEC 27002:2017 Technika informatyczna – Technika bezpieczeństwa – Praktyczne zasady zabezpieczania informacji.

Wzory naszych dokumentów mają postać ogólną i mogą wymagać uzupełnienia, w zakresie informacji szczególnych, takich jak:

- dane administratora,

- dane inspektora ochrony danych,

- opis wdrożonych środków technicznych i organizacyjnych (nasza dokumentacja zawiera przykładowy opis środków technicznych i organizacyjnych, które można wykorzystać w Państwa organizacji),

- przepisy prawa branżowego.

Z uwagi na indywidulanych charakter dla dokumentu, którym jest analiza ryzyka, istnieje możliwość wykonania takiej analizy bez konieczności fizycznego udziału naszego pracownika w Państwa firmie. Analiza może być wykonana na podstawie formularza audytowego, który zostanie do Państwa przesłany drogą elektroniczną przy zachowaniu odpowiednich środków bezpieczeństwa – szczegółowe informacje (link do Analizy ryzyka).